Cyberbezpieczeństwo nie zdało egzaminu

Kilka wiosennych tygodni brutalnie przetestowało poziom zabezpieczeń systemów informatycznych w firmach produkcyjnych. Zmasowany, globalny cyberatak zakończył się paraliżem pracy w wielu zakładach produkcyjnych czy centrach logistycznych. Choć to nie Polska była głównym celem...

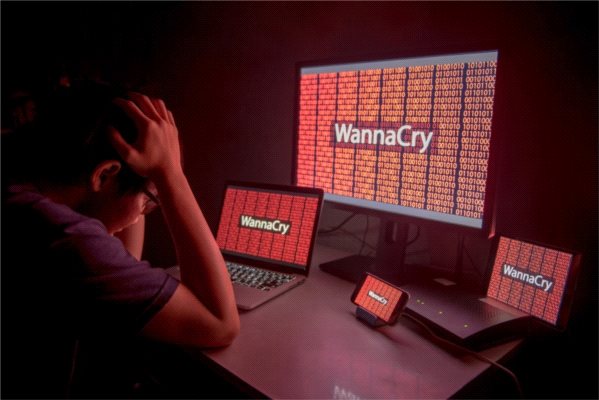

Ataki programów ransoware znanych jako WannaCry (12 maja) i Petya/ ExPetr (27 czerwca) były bezprecedensowe ze względu na swoją skalę. Co więcej, czerwcowy atak pokazał, że środki bezpieczeństwa, podjęte po majowych działaniach hakerów, w wielu przypadkach zawiodły. Producenci mają więc duże powody do zaniepokojenia, zwłaszcza, że uzależnienie fabryk od systemów informatycznych i ilość danych przechowywanych w chmurze szybko rośnie.

Celem było zniszczenie

Atak WannaCry miał miejsce w 90 krajach. Jego efekty nie dotknęły w znacznym stopniu Polski, ale na całym świecie skutki były katastrofalne. Swoje operacje musiały wstrzymać m.in. fabryki Renault i Nissana, operatorzy logistyczni jak FedEx, przewoźnicy jak Detusche Bahn czy hiszpańska firma telekomunikacyjna Telefónica. Ataki WannaCry powtarzały się w kolejnych tygodniach – w drugiej połowie czerwca zatrzymana została z tego powodu praca w fabryce Hondy w Japonii. Nie zmienił tego fakt, iż japoński koncern po majowym kryzysie wzmocnił swoje zabezpieczenia informatyczne.

Fatalny dla polskich przedsiębiorstw okazał się atak Petyi. Choć był on skierowany głównie w stronę Ukrainy i Rosji, rykoszetem odbił się na działających w Polsce przedsiębiorstwach. Działania wstrzymać musiał m.in. InterCars i Raben, problemy były też w fabrykach – np. Krosnopanu. Największą ofiarą ataków była Ukraina – sparaliżowane zostały m.in. metro i lotnisko w Kijowie.

Analiza działania ExPetr wskazała, że tak naprawdę wirus nie pozostawiał on żadnych szans na przywrócenie danych i działał wyłącznie destrukcyjnie.

Scenariusz ataków był prosty – komputery w firmach zostały zablokowane, po czym wyświetlony został komunikat o żądaniu okupu w celu odwróceniu działania wirusa i odzyskania danych. Jednak, jak szybko wskazała firma Kaspersky Lab, specjalizująca się w ochronie antywirusowej, zapłata okupu mijała się w celem. Konta bankowe hakerów szybko były blokowane przez organy ścigania, zaś analiza działania ExPetr wskazała, że tak naprawdę nie pozostawiał on żadnych szans na przywrócenie danych i działał wyłącznie destrukcyjnie.

Przynajmniej połowa celów programu szyfrującego dane ExPetr to organizacje przemysłowe, co budzi duże obawy całej branży. – Obecnie trudno z całą pewnością stwierdzić, czy ExPetr był ukierunkowany na branżę przemysłową, czy tak duża liczba jednostek tego typu wśród atakowanych organizacji to zbieg okoliczności. Warto jednak podkreślić, że natura tego ataku pozwala na szybkie zatrzymanie funkcjonowania działania firm przemysłowych na istotny okres – powiedział Kirył Kruglow, ekspert ds. cyberbezpieczeństwa, Kaspersky Lab.

Wielka skala zagrożeń

Eksperci od cyberbezpieczeństwa nie byli jednak zaskoczeni skalą ataków. Raport Kaspersky Lab poświęcony krajobrazowi cyberzagrożeń dla systemów przemysłowych wskazał, że w drugiej połowie 2016 roku średnio dwa na pięć komputerów powiązanych z infrastrukturą technologiczną przedsiębiorstw przemysłowych było narażonych na cyberataki. Odsetek atakowanych komputerów przemysłowych wzrósł z ponad 17 proc. w lipcu 2016 r. do ponad 24 proc. w grudniu 2016 r., przy czym trzy największe źródła infekcji obejmowały Internet, wymienne urządzenia pamięci masowej oraz szkodliwe załączniki i skrypty osadzone w wiadomościach e-mail.

Wraz ze wzrostem integracji technologii i sieci korporacyjnych przedsiębiorstw przemysłowych coraz więcej cyberprzestępców zaczyna postrzegać takie firmy jako potencjalne cele. Wykorzystując luki w zabezpieczeniach sieci oraz oprogramowania stosowanego w przemyśle, atakujący może wykraść informacje dotyczące procesu produkcyjnego, a nawet zatrzymać funkcjonowanie danej placówki, wywołując ogromne straty.

W celu określenia, jak szeroko rozpowszechnione jest to niebezpieczeństwo, specjaliści z Kaspersky Lab odpowiedzialni za badanie cyberzagrożeń dla środowisk przemysłowych (ICS CERT) przeprowadzili wyspecjalizowane badanie krajobrazu ataków, na jakie narażone są przemysłowe systemy sterowania (ICS).

Problem leży głębiej

Badacze ustalili, że w drugiej połowie 2016 r. pobieranie szkodliwego oprogramowania oraz otwieranie phishingowych stron internetowych zostało zablokowane na ponad 22 proc. komputerów przemysłowych. To oznacza, że niemal co piąta maszyna co najmniej jeden raz była narażona na infekcję lub przechwycenie danych uwierzytelniających za pośrednictwem Internetu.

Ze względu na ograniczenia sieci technologicznej, w której zlokalizowane są stacje robocze inżynierów i operatorów pracujących bezpośrednio z przemysłowymi systemami sterowania, maszyny te zwykle nie posiadają bezpośredniego dostępu do Internetu. Istnieją jednak inni użytkownicy, którzy mają jednoczesny dostęp do Internetu i systemów przemysłowych. Według badania Kaspersky Lab takie komputery — wykorzystywane prawdopodobnie przez administratorów systemów i sieci, programistów, integratorów systemów automatyzacji przemysłowej, jak również wykonawców zewnętrznych, którzy bezpośrednio lub zdalnie łączą się z sieciami technologicznymi — mogą swobodnie łączyć się z Internetem, ponieważ nie są związane z jedną siecią przemysłową posiadającą konkretne ograniczenia.

Nie tylko Internet

Internet nie jest jedynym zagrożeniem dla cyberbezpieczeństwa systemów przemysłowych. Jak dostrzegli badacze z Kaspersky Lab, ryzyko stwarzają również zainfekowane wymienne urządzenia pamięci masowej. W okresie, w którym prowadzono badanie, 10,9 proc. komputerów stosowanych do pracy z przemysłowymi systemami sterowania (lub podłączonych do maszyn wykorzystywanych do tego celu) nosiło ślady szkodliwego oprogramowania, po tym jak podłączono do nich urządzenie wymienne.

Szkodliwe załączniki do wiadomości e-mail oraz osadzone w ich treści skrypty zostały zablokowane na 8,1 proc. komputerów przemysłowych. W większości przypadków atakujący wykorzystują wiadomości phishingowe w celu przyciągnięcia uwagi użytkownika i zamaskowania szkodliwych plików. Szkodliwe oprogramowanie było najczęściej dystrybuowane w postaci dokumentów biurowych, takich jak pliki pakietu MS Office czy dokumenty PDF. Przy pomocy różnych technik przestępcy zadbali o to, aby użytkownicy pobrali i uruchomili szkodliwe oprogramowanie na komputerach organizacji przemysłowej.

Niemal co piąta maszyna co najmniej jeden raz była narażona na infekcję lub przechwycenie danych uwierzytelniających za pośrednictwem Internetu.

– Z naszej analizy wynika, że ślepa wiara w odizolowanie sieci technologicznych od Internetu nie działa w każdym przypadku. Wzrost liczby cyberzagrożeń dla infrastruktury krytycznej sugeruje, że przemysłowe systemy sterowania powinny zostać odpowiednio zabezpieczone przed szkodliwym oprogramowaniem zarówno wewnątrz, jak i na zewnątrz sieci. Ponadto z naszych obserwacji wynika, że niezależnie od wyrafinowania systemu zabezpieczeń ataki niemal zawsze rozpoczynają się od najsłabszego ogniwa – od człowieka — powiedział Jewgienij Gonczarow, szef działu obrony infrastruktury krytycznej, Kaspersky Lab.

Szkodliwe praktyki pracowników

Niedoinformowani lub nieuważni pracownicy stanowią jedną z najczęstszych przyczyn incydentów naruszenia cyberbezpieczeństwa — ustępując miejsca jedynie szkodliwemu oprogramowaniu. Mimo wzrostu wyrafinowania cyberzagrożeń większe zagrożenie może stanowić ciągle aktualny czynnik ludzki.

W szczególności niedbalstwo pracowników stanowi jedną z największych luk w systemie cyberbezpieczeństwa korporacyjnego, jeśli chodzi o ataki ukierunkowane. Prawdą jest, że zaawansowani atakujący zawsze wykorzystują szkodliwe oprogramowanie „szyte na miarę” oraz zaawansowane techniki, aby zaplanować swój atak. Zwykle jednak zaczynają od wykorzystania najłatwiejszego punktu dostępu — natury ludzkiej.

Według badania co trzeci (28 proc.) atak ukierunkowany, przeprowadzony na firmy w ostatnim roku miał u swego źródła phishing/socjotechnikę. Jako przykład można podać tu sytuację, gdy nieuważny księgowy otwiera szkodliwy załącznik, sądząc, że jest to faktura od jednego z licznych kontrahentów firmy. Takie działanie mogłoby spowodować wyłączenie całej infrastruktury firmy, czyniąc z księgowego nieświadomego wspólnika osób atakujących.

Wystarczy upuścić kartę pamięci

— Cyberprzestępcy często wykorzystują pracowników, aby wniknąć do infrastruktury firmowej. Wiadomości phishingowe, słabe hasła, fałszywe telefony z działu pomocy technicznej — wszystko to już widzieliśmy. Nawet zwykła karta pamięci upuszczona na parkingu biurowym lub w pobliżu biurka pracownika może spowodować infekcję całej sieci — potrzeba tylko kogoś wewnątrz, kto nie jest świadomy lub nie zwraca uwagi na bezpieczeństwo, aby urządzenie to zostało podłączone do sieci, wyrządzając w efekcie ogromne szkody — powiedział David Jacoby, badacz ds. cyberbezpieczeństwa, Kaspersky Lab.

Wyrafinowane ataki ukierunkowane nie przytrafiają się organizacjom codziennie — ale konwencjonalne, szkodliwe oprogramowanie uderza na skalę masową. Niestety, z badania wynika również, że nawet jeśli incydent został wywołany przez szkodliwe oprogramowanie, często mają w nim udział nieświadomi lub nierozważni pracownicy, którzy odpowiadają za infekcje szkodliwym oprogramowaniem w 53 proc. incydentów.

Obawa przed karą

Jednak pracownicy często wolą narazić organizację na ryzyko niż zgłosić problem, ponieważ obawiają się kary lub wstydzą się tego, że ponoszą odpowiedzialność za zaistniałą sytuację. Niektóre firmy wprowadziły surowe reguły i obarczyły pracowników dodatkową odpowiedzialnością, zamiast po prostu zachęcać ich do czujności i współpracy. To pokazuje, że cyberochrona dotyczy nie tylko obszaru technologii, ale również kultury organizacyjnej i szkoleń, dlatego w działania te należy zaangażować również kierownictwo najwyższego szczebla oraz dział kadr.

Problem zatajania incydentów należy przedstawić nie tylko pracownikom, ale również kierownictwu najwyższego szczebla i działom kadr. Pracownicy, którzy tuszują incydenty, nie robią tego bez powodu. W niektórych przypadkach firmy wprowadzają surowe, ale niejasne zasady i wywierają zbyt dużą presję na pracownikach, informując ich, że jeśli przyczynią się do incydentu, zostaną pociągnięci do odpowiedzialności. — Takie reguły wywołują strach i sprawiają, że pracownicy za wszelką cenę dążą do unikania kary. W przypadku pozytywnej kultury cyberbezpieczeństwa, która opiera się na edukacji, a nie na zakazach, gdzie przykład idzie z góry, efekty będą oczywiste — powiedział Sława Borilin, menedżer programu edukacji w zakresie bezpieczeństwa, Kaspersky Lab.

Niektóre firmy wprowadziły surowe reguły i obarczyły pracowników dodatkową odpowiedzialnością, zamiast po prostu zachęcać ich do czujności i współpracy.

Borilin przywołuje również model bezpieczeństwa przemysłowego, gdzie centralne znaczenie ma raportowanie i podejście polegające na uczeniu się na błędach. Na przykład w swoim niedawnym oświadczeniu dyrektor generalny firmy Tesla, Elon Musk, zażądał, aby każdy incydent, który ma wpływ na bezpieczeństwo pracowników, był zgłaszany bezpośrednio jemu, tak aby mógł odegrać główną rolę we wprowadzaniu zmian.

Jakie są koszty ataków?

Dokładne koszty ataków z połowy 2017 pozostają jeszcze do oszacowania, ale z pewnością będą ogromne. Ile straciła jednak branża przemysłowa w minionym roku? Jak wskazuje badanie Kaspersky Lab, w zeszłym roku co druga firma z tego sektora doświadczyła od jednego do pięciu incydentów. Zważywszy na to, że złagodzenie skutków przeciętnego incydentu to dla organizacji przemysłowych koszt rzędu nawet 255 tysięcy dolarów, cena nieskutecznego bezpieczeństwa przemysłowego wzrasta do 1,2 miliona dolarów rocznie.

Firmy z sektora przemysłowego doskonale zdają sobie sprawę, na jakie ryzyko są wystawione: 74 proc. respondentów uważa, że ich infrastruktura może stać się celem cyberataku. Jednak mimo wysokiej świadomości nowych zagrożeń, takich jak ataki ukierunkowane i oprogramowanie ransomware, największy problem dla większości organizacji nadal stanowi konwencjonalne, szkodliwe oprogramowanie. Zagrożenie to znajduje się na pierwszym miejscu listy obaw związanych z incydentami — 56 proc. respondentów uważa je za najbardziej niepokojący wektor ataków. W tym przypadku postrzeganie pokrywa się z rzeczywistością: w zeszłym roku co drugi respondent zmuszony był łagodzić konsekwencje ataku konwencjonalnego, szkodliwego oprogramowania.

Rozdźwięk dotyczy również błędów pracowników oraz nieumyślnych działań — które stanowią o wiele większe zagrożenie dla organizacji przemysłowych niż podmioty z łańcucha dostaw i partnerzy, czy też sabotaż i szkody fizyczne wyrządzone przez osoby z zewnątrz. Jednak to właśnie osoby z zewnątrz znajdują się w pierwszej trójce największych obaw organizacji z tego sektora.

Tymczasem wśród trzech najczęstszych konsekwencji incydentów znajdują się szkody dotyczące jakości produktu i usług, utrata zastrzeżonych lub poufnych informacji oraz spadek wydajności lub wstrzymanie produkcji.